Un niño británico es el especialista en computadores más joven del mundo.

Originario de la ciudad de Coventry, Ayan Qureshi tiene ahora 6 años pero cuando aprobó el examen de Microsoft para convertirse en uno de sus profesionales tenía sólo 5.

La pasión del pequeño por los computadores le viene de familia.

Su padre es consultor en sistemas e introdujo a su hijo en el mundo de la informática cuando tenía sólo 3 años.

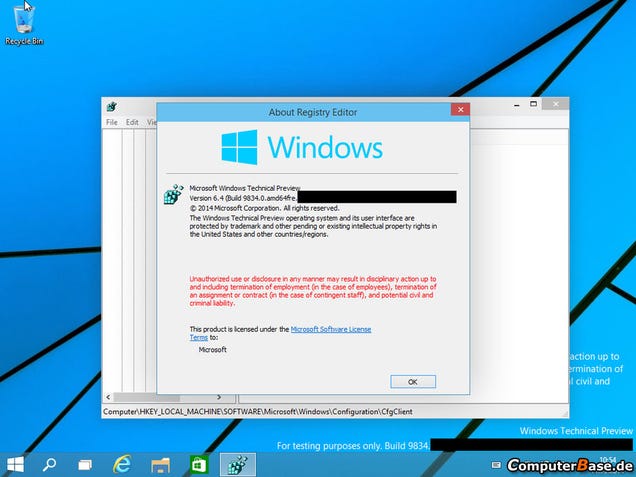

Con esos conocimientos, el niño logró crear una red de computadores en su casa y sólo dos años más tarde ya pasó la evaluación con la que Microsoft certifica a sus técnicos de sistemas.

Exámen "difícil pero divertido"

Qureshi, que sueña con establecer un centro tecnológico en Reino Unido, le dijo a la BBC que el examen le pareció difícil pero divertido.

"Había preguntas tipo test, preguntas en las que tenías que elegir y descartar opciones, preguntas de desarrollar y otras en las que te planteaban escenarios", contó.

"El desafío más duro fue explicar el lenguaje de la prueba a un niño de 5 años. Pero parecía entenderlo muy rápido y tiene muy buena memoria", explica Asim, el padre de Ayan.

Según relata, desde pequeño le dejó a su hijo jugar con sus viejas computadoras para que pudiera entender cómo funcionaban los discos duros y las placas base (los circuitos).

"Me di cuenta de que cualquier cosa que le decía, al día siguiente la recordaba, así que empecé a darle cada vez más información", explica.

"Un exceso de información de computación a su edad puede crear un efecto adverso, pero en el caso de Ayan aprovechó la oportunidad".

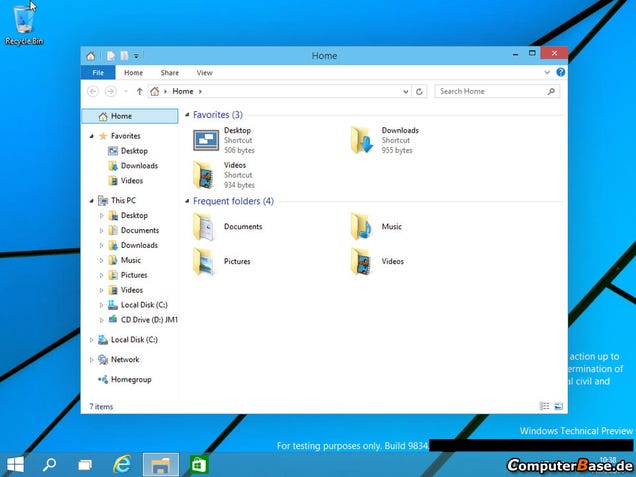

Ahora el niño tiene su propio laboratorio en su casa de Coventry que incluye una red de computadores que él mismo construyó.

El Silicon Valley británico

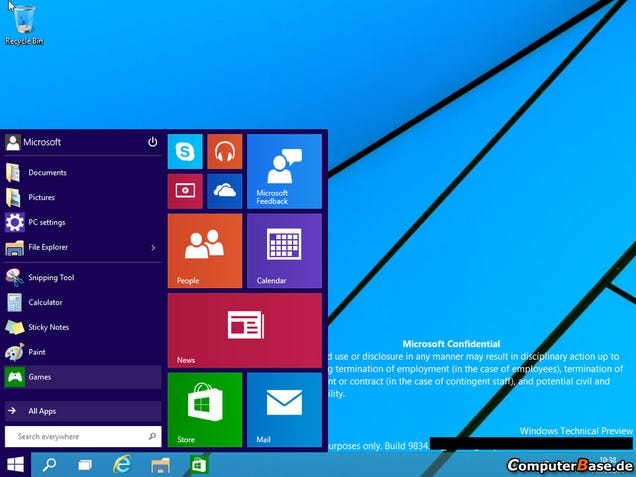

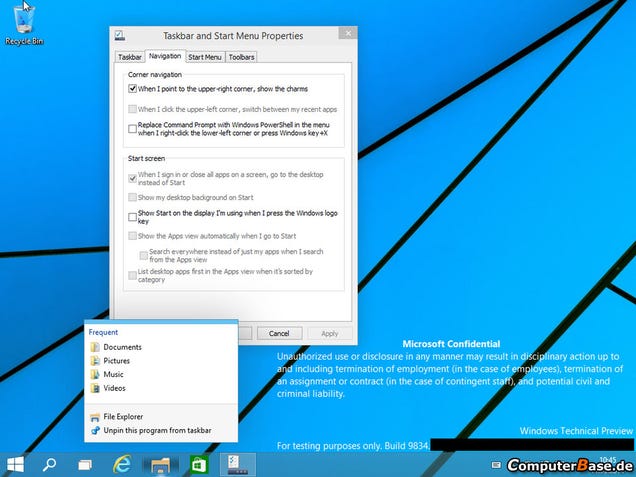

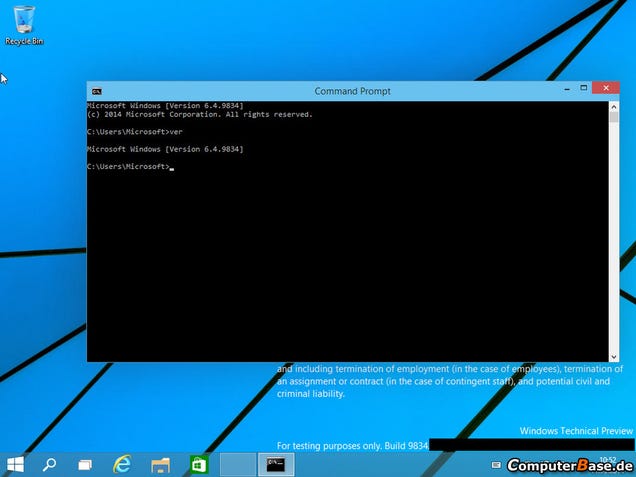

Y pasa cerca de dos horas diarias aprendiendo cómo funcionan los sistemas operativos y a instalar programas.

Cuando llegó a tomar el examen, los vigilantes estaban preocupados por la juventud del candidato.

Pero el padre les aseguró que Ayan podría hacer por si solo el examen que suelen tomar quienes quieren ser técnicos en sistemas.

La familia de Ayan emigró a Reino Unido desde Pakistán en 2009.

Su madre, Mamoona, está haciendo prácticas para ser médica de cabecera.

"Estoy muy feliz y muy orgullosa. No quiero que rompa un récord del mundo cada día. Pero quiero que dé lo mejor que tiene con lo que haga en la vida", afirma.

El deseo de Ayan es lanzar un centro tecnológico en Reino Unido similar al de Silicon Valley, en Estados Unidos, y ya ha pensado hasta el nombre que le pondrá: E-Valley.

Y también quiere fundar su propia compañía.

Fuente: http://www.bbc.co.uk/mundo/ultimas_noticias/2014/11/141114_ulnot_nino_asistente_sistemas_amv